アカウント一元管理

マルチクラウド・ハイブリッド環境のID連携

【導入】「あぁ、またパスワード忘れた!」マルチクラウド時代の悲劇に終止符を!

皆さん、こんにちは。山梨生まれ、今はここ我孫子でのんびり暮らしているITインフラエンジニアのHITOSHIです。家族と猫2匹に囲まれて、毎日ITの奥深さに感動したり、たまにため息をついたりしています。

さて、ITインフラの世界も、気づけばすっかりマルチクラウド時代になりましたね。AWS、Azure、GCPは当たり前、オンプレミスもあればOCIもある。気づけば、あっちにもこっちにもアカウントが増えて、パスワードの嵐に溺れていませんか?「あれ?このサービスのアカウント、どれだっけ?」「パスワード、もしかして先月変えたやつ…?」なんてこと、しょっちゅうですよね?ええ、私もですとも!朝のコーヒーを飲みながら「あれ、今日ログインするやつ、どれだっけ?」って、よく猫に話しかけてますよ。

かつてはオンプレミスだけでよかった時代、ID管理なんてActive Directory一本で事足りていました。それが今や、クラウドサービスごとにIDがバラバラ。このままでは、セキュリティリスクは高まるばかりだし、何より管理が大変で、気がつけば寝不足でクマが顔に定着しちゃいます。

そんな悩みを解決するのが、今回お話しする「アカウント一元管理」なんです。そう、バラバラになったIDを一つにまとめて、スマートに、そして安全に管理しよう!という、ITエンジニアなら誰もが一度は夢見る素晴らしい仕組みですよ。これさえマスターすれば、あなたはもうID管理の沼で溺れることはありません。代わりに、美味しいコーヒーをゆっくりと味わう時間が生まれることでしょう。

目的の実現手順:泥臭い作業はもうやめにしよう!アカウント一元管理で夢のシングルサインオンへ!

「アカウント一元管理」と聞くと、なんだか難しそうに聞こえるかもしれませんが、要は「一つのIDとパスワードで、いろんなシステムにログインできるようにしちゃおう!」ということ。つまり、シングルサインオン(SSO)の実現ですね!ええ、シンプルですね!この仕組みがあれば、朝から晩までログイン作業に追われることもなくなりますし、新しいサービスを使うたびにパスワードをメモ帳に書き足す必要もなくなります。

具体的に、どうやってこの夢のような状態を実現するのか?もちろん、サービスによって細かな設定は異なりますが、大まかな流れは同じです。主要なクラウドサービスを例に、その手順をざっくりとご紹介しましょう。

一般的なSAMLやOpenID Connectといった標準プロトコルを使って、IDプロバイダ(IdP)となるサービスと、各クラウドサービスを連携させます。

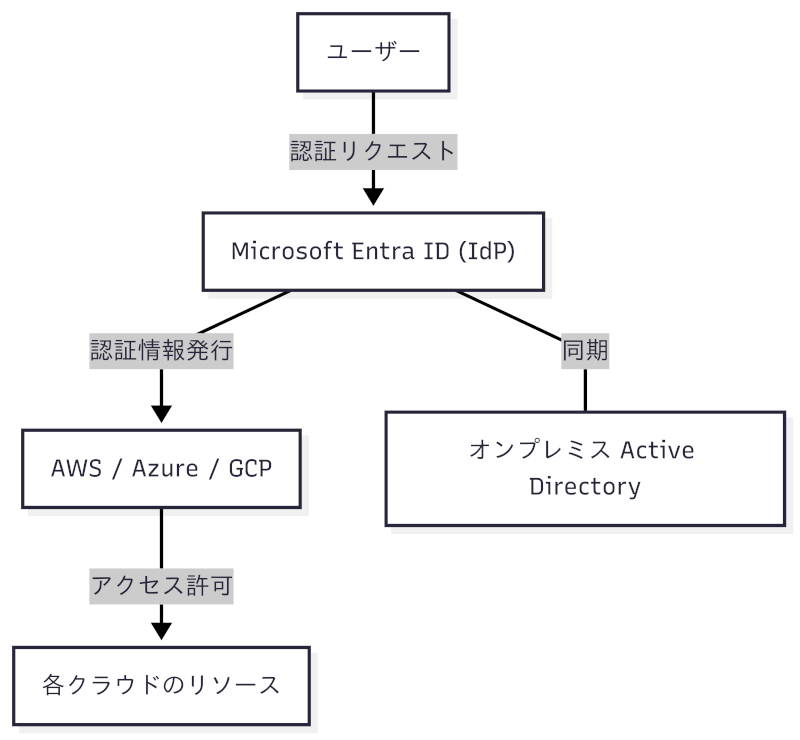

例えば、Microsoft Entra ID (旧 Azure Active Directory) をIdPとして利用する場合のイメージは以下のようになります。

graph TD

User["ユーザー"] --> |認証リクエスト| EntraID["Microsoft Entra ID (IdP)"]

EntraID --> |認証情報発行 (SAML Assertion / ID Token)| CloudApp1["AWS / Azure / GCP"]

CloudApp1 --> |アクセス許可| Resource["各クラウドのリソース"]

EntraID --- |同期| OnPremAD["オンプレミス Active Directory"]【設定のポイント】

- IDプロバイダ(IdP)の選定:

今回ご紹介するEntra ID、Google Cloud Identity、AWS IAM Identity Centerなどが候補になります。現在の利用環境や今後の拡張性を考慮して選びましょう。 - 各サービスとの連携設定:

選んだIdPと、連携したい各クラウドサービス(AWS、Azure、GCP、OCIなど)やSaaSアプリケーション(Salesforce、Boxなど)の間で、SAMLやOpenID Connectの設定を行います。これには、IdP側のメタデータ登録や、サービスプロバイダ(SP)側の信頼設定が必要です。 - ユーザー同期:

オンプレミスのActive Directoryなど既存のID情報がある場合は、Azure AD Connectのようなツールを使ってIdPと同期させることが一般的です。これにより、既存のユーザー情報をそのまま活用できます。 - 権限設定:

SSOができたとしても、ユーザーがどのリソースにアクセスできるかは別途設定が必要です。各クラウドのIAM機能や、IdPのグループ機能を活用して、適切なアクセス権限を付与しましょう。

これらの設定は、GUIからポチポチと手動で行うこともできますが、多数の連携先や変更が発生する運用を考えると、TerraformのようなIaC(Infrastructure as Code)ツールを活用するのが断然おすすめです。

Terraform

# 例: TerraformでEntra IDアプリケーションを定義する際の概念コード(抜粋)

resource "azuread_application" "example" {

display_name = "MyCloudApp"

sign_in_audience = "AzureADMyOrg"

# SAML設定の例

web {

redirect_uris = ["https://my.cloud.app/saml/sso"]

implicit_grant_and_access_token_url = true

}

}

このコードは、AzureでSSO連携用のアプリケーションをIaC(Infrastructure as Code)で定義する例です。GUIでの設定と同等のことがコードで再現でき、設定の自動化やバージョン管理に役立ちます。

R&D対象サービスの紹介:もうID管理は「彼ら」に任せなさい!頼れるサービスたち

さて、この「アカウント一元管理」を実現するために、世の中には心強いサービスがたくさんあります。今回は、特に注目すべき「Microsoft Entra ID」「Google Cloud Identity」「Identity Platform」「AWS IAM Identity Center」について、私の独断と偏見でご紹介しましょう。

- Microsoft Entra ID (旧 Azure Active Directory):

これはもう、Windowsの世界にいた方ならお馴染みのアレがクラウドにやってきた!という感じです。オンプレミスのActive Directoryとの連携も非常に強力で、Azure AD Connectを使えばスムーズに同期が可能です。Microsoft製品はもちろんのこと、何千ものSaaSアプリケーションとの連携も豊富です。まさに「困ったらEntra ID!」というくらい、幅広い用途で活躍してくれます。もし私が新規でID基盤を構築するなら、オンプレとの連携も考慮しつつ、まずはこれに目をつけますね。古くからの馴染み、という安心感もありますし、機能も充実しています。 - Google Cloud Identity:

Google Workspace(旧G Suite)を使っている方には特におすすめです。GoogleアカウントをベースにID管理ができるので、Googleのエコシステムにどっぷり浸かっている組織には非常に親和性が高いでしょう。シンプルで直感的な操作感が魅力で、スピーディにID管理基盤を構築したい場合に検討する価値は大いにあります。ただ、個人的にはMicrosoft製品との連携においては、少しばかり泥臭い設定が必要になることもあるかな、と感じています。 - Identity Platform:

これはGoogle Cloudが提供するサービスですが、開発者向けのID管理ソリューションといった位置づけです。Firebase Authenticationをベースにしており、Webやモバイルアプリケーションに認証機能を簡単に組み込むことができます。ユーザーがGoogleアカウントだけでなく、SNSアカウントなど様々な方法でログインできるようにしたい場合に非常に便利です。どちらかというと、アプリケーション開発寄りのID管理ですね。新しいWebサービスを立ち上げるなら、真っ先に候補に挙がります。 - AWS IAM Identity Center (旧 AWS SSO):

AWSの世界で複数のAWSアカウントを管理している方には、まさに救世主のようなサービスです。各AWSアカウントへのアクセスを一元的に管理できるだけでなく、SaaSアプリケーションへのシングルサインオン (SSO) も可能です。これを使えば、「あれ、今どのAWSアカウントに入ってるんだっけ?」なんて迷うこともなくなります。私の経験上、AWSアカウントが増えれば増えるほど、そのありがたみが身に染みるサービスですね。正直、もっと早く出会いたかった…! - AWS IAM:

これは上記のIdentity Centerとは少し違って、AWSリソースへのアクセス制御を行うためのサービスです。Identity Centerが「誰がログインできるか」を管理するのに対し、IAMは「ログインした人が何ができるか」を管理します。この2つを組み合わせて使うことで、AWS環境のセキュリティをガチガチに固めることができます。まさに車の両輪ですね。

R&D対象サービスを提供する企業:まさにID管理の巨匠たち!

これらの魅力的なサービスを提供しているのは、IT業界を牽引する大企業ばかりです。

- Microsoft:

- 言わずと知れたソフトウェア業界の巨人。Windows、Office、そしてAzureと、私たちのIT生活には切っても切り離せない存在です。

- エンタープライズ分野での実績は圧倒的で、大規模な組織の要件にも対応できる堅牢なサービスを提供しています。

- 近年はオープンソースやマルチクラウド連携にも力を入れており、その柔軟性は目を見張るものがあります。

- Google:

- 検索エンジンから始まり、今やAI、クラウドまで手広く手掛けるイノベーター集団。

- ユーザーフレンドリーなインターフェースと、常に新しい技術を取り入れる姿勢が特徴です。

- データセンターの運用ノウハウは世界トップクラスで、その技術力は折り紙付きです。

- Amazon:

- ECサイトの王者から、クラウドサービス(AWS)で世界を席巻。

- 「顧客第一」の精神が強く、ユーザーのフィードバックを積極的に取り入れてサービスを改善していくスピードは驚異的です。

- 膨大なサービスラインナップと、それらを組み合わせることで実現できる柔軟性が魅力です。

R&D対象サービスの魅力紹介:え?デメリットも肯定的に語るって?

これらのサービス、それぞれに個性があって、どれも素晴らしいんです。でも、正直なところ「完璧」なんてものはありません。例えば、Entra IDは確かに強力ですが、その分ちょっとお値段が張ったり、設定が複雑に感じられることもあるかもしれません。Google Cloud Identityはシンプルで使いやすい反面、Microsoft製品との連携では一工夫いることも。AWS IAM Identity CenterはAWSに特化しているがゆえに、それ以外のクラウドとの連携は別途考える必要があります。

でもね、これって決して悪いことじゃないんですよ!

- 「Entra IDは設定が複雑?」→それは多様なニーズに応えられる証拠!使いこなせば鬼に金棒ですよ!

- 「Google Cloud Identityはシンプルすぎる?」→裏を返せば、迷うことなくサクッと導入できるということ!スピード重視ならこれしかない!

- 「AWS IAM Identity CenterはAWS以外とは連携しにくい?」→だってAWSのプロフェッショナルですから!その分、AWSの管理はピカイチ!餅は餅屋、ID管理は専門家へ!

そう、デメリットだと思ったことも、視点を変えればそのサービスの「個性」であり「強み」なんです。まるで人間のようですね。完璧を求めすぎると何も手につかなくなります。それぞれの良いところを理解して、自分の組織に合ったものを選ぶのが、一番賢いやり方だと思いますよ。

【中小企業でも導入できる?】

「うちみたいな中小企業だと、こんな大掛かりな仕組みは無理なんじゃない?」と思う方もいるかもしれませんね。確かに、ゼロから大規模なIdPを構築するのはコストも知識も必要です。でも、ご安心ください!

最近では、OktaやJumpCloudといった軽量型の**IDaaS(Identity as a Service)**も登場しており、これらを使えば、比較的低コストで簡単にクラウド連携のID管理を始めることができます。まずはこれらのSaaSツールから始めてみて、慣れてきたら今回紹介した大手ベンダーのサービスに移行する、というステップアップも十分に考えられますよ。

アカウント一元管理とゼロトラスト:現代のSSO戦略とは?

ID管理の世界も、日進月歩で進化しています。特に最近は、AIの活用やゼロトラストの概念、そしてパスワードレス認証が注目されていますね。これらは、アカウント一元管理と密接に関わる、現代のSSO戦略を語る上で欠かせないキーワードです。

- AIによる異常検知と自動対応:

アカウントへの不正アクセスや異常なログインパターンをAIが検知し、自動でブロックしたり、多要素認証を要求したりする機能が強化されています。Microsoft 365のセキュリティ機能やAWS GuardDuty、Google CloudのChronicle Security Operationsなどがその例です。もう、不審な動きはAIが見つけてくれるんですから、私たちは安心して美味しいコーヒーを淹れるだけですよ。 - ゼロトラストセキュリティ:

「何も信頼しない、常に検証する」という考え方です。社内ネットワークにいるから安全、という時代はもう終わり。どんなアクセスでも常に認証・認可を求めることで、より強固なセキュリティを実現しようとしています。NIST SP 800-207などのガイドラインも公開され、多くの企業が導入を加速させています。これもID管理サービスが果たす役割が非常に大きいんです。

これはID管理システムと密接に連携し、「誰が、いつ、どこから、どんなデバイスで」アクセスしているかを常にチェックし続けることで、セキュリティを担保します。 - パスワードレス認証:

パスワードを入力する手間をなくし、より安全で便利な認証方法(生体認証やFIDO2など)への移行も進んでいます。Microsoft、Google、Appleといった大手ベンダーもFIDO2標準の推進に力を入れています。もうパスワードを忘れて冷や汗をかくこともなくなるかもしれません。そうなったら、私のメモ帳も少しはすっきりするかな…?

【セキュリティ向上へのTips】

アカウント一元管理を導入する際に、ぜひ併用してほしいセキュリティ対策もあります。

- MFA(多要素認証)の併用:

パスワードだけでなく、スマートフォンアプリや生体認証などを組み合わせることで、万が一パスワードが漏洩しても不正アクセスを防ぐことができます。これはもはや常識中の常識ですね。 - RBAC(ロールベースアクセス制御)の徹底:

個人ごとに細かく権限を与えるのではなく、「役割(ロール)」に基づいてアクセス権限を割り当てることで、管理がシンプルになり、誤って過剰な権限を与えてしまうリスクを減らせます。

【導入事例:とある中堅企業の場合】

私の知人で、従業員数200名規模の中堅IT企業に勤めている方がいます。この会社は、オンプレミスのActive Directoryに加えて、AWS、Azure、Salesforce、勤怠管理SaaSなど、様々なサービスを個別に利用していました。結果、社員は複数のパスワードを管理する必要があり、IT部門はアカウント作成・削除の手間や、パスワードリセットの依頼に追われる日々だったそうです。

そこで彼らは、Microsoft Entra IDを導入し、既存のオンプレミスADと同期させつつ、各クラウドやSaaSをSAML連携でアカウント一元管理する構成に切り替えました。導入には数ヶ月かかったものの、結果的にIT部門のID管理に関する運用工数が約30%削減され、社員からのパスワード忘れによる問い合わせも激減したそうです。社員からも「ログインが楽になった!」と好評で、残業時間も少し減ったとか。これぞ、ITインフラエンジニア冥利に尽きる話ですね!

まとめ:結局のところ、ID管理は「愛」と「効率」だね!

いやー、ここまで長々と語ってしまいましたが、結局のところ、アカウント一元管理は、私たちの日常業務を効率化し、セキュリティを向上させるための非常に重要な取り組みです。複雑化するIT環境の中で、ID管理はもはや避けては通れない道。だからこそ、私たちITインフラエンジニアが率先して取り組むべきテーマだと、私は常々思っています。

今回ご紹介したサービスは、どれも素晴らしいものばかり。それぞれの特徴を理解し、自分の組織の状況や目的に合わせて適切に選択することが肝心です。そして、一度導入したら終わりではありません。常に最新の情報をキャッチアップし、より良い運用を目指していくことが大切です。

「また面倒なこと増えたな…」なんて思わないでくださいね。これは未来の自分、そして会社の仲間たちへの「愛」だと、私は信じています。だって、ID管理がきちんとできていれば、みんながもっと快適に仕事ができるんですから。私の個人的な感想ですが、ID管理がスムーズだと、職場の空気まで良くなる気がするんですよね。ええ、気のせいじゃないはず!

さあ、皆さんもこの機会に、ご自身のID管理について見直してみてはいかがでしょうか?きっと、もっとスマートで、もっと安全なIT環境が手に入るはずですよ!頑張りましょう!

コメントを残す コメントをキャンセル